Möchten Sie HTTP-Sicherheitsheader in WordPress hinzufügen? Mit HTTP-Sicherheitsheadern können Sie Ihrer WordPress-Website eine zusätzliche Sicherheitsebene hinzufügen. Sie können dazu beitragen, häufige böswillige Aktivitäten wie Clickjacking, XSS-Angriffe und mehr zu blockieren.

In diesem Beitrag sehen wir uns an, warum WordPress-HTTP-Sicherheitsheader nützlich sind, wie sie dazu beitragen können, die Sicherheit Ihrer Website zu verbessern, und wie Sie Ihrer WordPress-Website ganz einfach HTTP-Sicherheitsheader hinzufügen können.

Was Kunden oft fragen

- Wie füge ich einen Sicherheitsheader in WordPress hinzu?

- Was sind WordPress-Sicherheitsheader?

- Wie füge ich einen Sicherheitsheader hinzu?

- Was sind Sicherheitsheader?

- Ich habe Sicherheitsheader in WordPress hinzugefügt, aber es zeigt – Nicht alle empfohlenen Sicherheitsheader sind installiert?

Warum Sicherheitsheader zu WordPress hinzufügen?

WordPress-Sicherheit ist ein Aspekt, der oft sehr leicht vernachlässigt wird, weil man denkt, dass Hacks und Angriffe immer „anderen“ passieren, ohne zu denken, dass der nächste „Andere“ wir selbst sein könnten. Aus diesem Grund widmen wir, wann immer wir können, einen Artikel, um die Sicherheit Ihrer Websites zu erhöhen.

Trotzdem schadet es nie, die Sicherheit unseres Projekts mit eigenen Mitteln zu erhöhen. Ein klares Beispiel dafür ist das Einfügen sicherer HTTP-Sicherheitsheader in WordPress.

HTTP-Sicherheitsheader sind eine Funktion Ihres Webservers und nicht spezifisch für WordPress. Sie geben Ihnen die Möglichkeit, einige zusätzliche Sicherheitsmaßnahmen zu konfigurieren, die angewendet werden können, wenn jemand versucht, auf eine Ressource auf Ihrer Website (z. B. eine Seite oder ein Bild) zuzugreifen.

Die gute Nachricht ist, dass sie sowohl kostenlos als auch einfach zu implementieren sind. Die schlechte Nachricht ist, dass Ihre Website jetzt anfällig ist, wenn Sie sie noch nicht haben!

Sie können HTTP-Sicherheitsheader auf zwei Arten implementieren:

Verwenden eines Plugins – Diese Plugins machen es Ihnen leicht, jeden Header zu konfigurieren, ohne Code manuell bearbeiten zu müssen

Manuelles Bearbeiten von .htaccess auf Apache, nginx config oder web.config auf IIS – Dies ist technischer und erfordert mehr Aufwand, aber wenn Sie bereits Erfahrung mit diesen Dateien haben, wäre dies eine großartige Option für Sie

In diesem Artikel erklären wir, was WordPress-HTTP-Sicherheitsheader sind, was sie zum Schutz Ihrer Website tun können und wie Sie Sicherheitsheader zu einer WordPress-Site hinzufügen.

Was sind HTTP-Sicherheitsheader?

Wenn Sie eine Website besuchen, stellt der Browser eine Anfrage an den Webserver, der sie hostet. Unmittelbar danach antwortet der Webserver mit einer weiteren Anfrage, die Header (die sogenannten Response-Header) enthält.

Diese Header enthalten Informationen über die Cache-Steuerung, die Art des Inhalts, der im Browser angezeigt werden soll, wie dieser Inhalt codiert ist, wann die Verbindung hergestellt wurde und mehr.

Grundsätzlich sind HTTP-Header ein Regelwerk, das Auskunft darüber gibt, wie sich Browser beim Ausliefern von Inhalten verhalten sollen. Diese Header können vom Server oder Client (in diesem Fall dem Browser) verwendet werden.

Wenn Sie eine HTTPS-Anfrage stellen, fragt Ihr Browser den Server nach Informationen, indem er eine Reihe von Anfragen und Headern sendet. Der Server antwortet dann mit einem Statuscode im Header, gefolgt von einer Reihe von Antwortheadern und dem Hauptteil des Dokuments.

Wenn wir die Sicherheit dieser Sicherheitsheader erhöhen, fügen wir unserer Website eine weitere Sicherheitsebene hinzu, die dazu beiträgt, mögliche Angriffe und Schwachstellen zu mindern.

Das Problem bei all dem ist, um auf diese Dateien zuzugreifen und sie zu bearbeiten, müssen wir sie von unserem Webhosting-Unternehmen anfordern, da es sich um sehr heikle Dateien von Apache, NGINX und anderen Konfigurationen handelt.

Mit HTTP-Sicherheitsheadern können Sie Ihrer WordPress-Website eine zusätzliche Sicherheitsebene hinzufügen. Sie können dazu beitragen, häufige böswillige Aktivitäten wie Cross-Site-Scripting-Angriffe und Clickjacking-Versuche zu blockieren.

Http Security Headers setzt die folgenden Antwortheader:

“X-Frame-Optionen” – Auf “SAMEORIGIN” setzen.

Dadurch wird verhindert, dass die Seite in einem Frame, Iframe oder Objekt geladen wird. Dies schützt Ihre Website vor Clickjacking-Angriffen.

“X-Content-Type-Options” – Auf “nosniff” setzen.

Dadurch wird verhindert, dass Internet Explorer und Google Chrome eine vom deklarierten Inhaltstyp abweichende Antwort per MIME schnüffeln. Dies trägt auch zum Schutz vor Drive-by-Download-Angriffen und Websites bei, die von Benutzern hochgeladene Inhalte bereitstellen, die durch geschickte Benennung von MSIE als ausführbare oder dynamische HTML-Dateien behandelt werden könnten.

“X-XSS-Schutz” – Auf “1; Modus=blockieren” setzen.

Bietet XSS-Schutz durch Festlegen des X-XSS-Protection-Headers. Dies ist in modernen Browsern normalerweise standardmäßig aktiviert.

„Strict-Transport-Security“ – Auf „max-age=31536000;

includeSubDomains; Vorspannung“; teilt dem Browser mit, dass er das nur tun soll

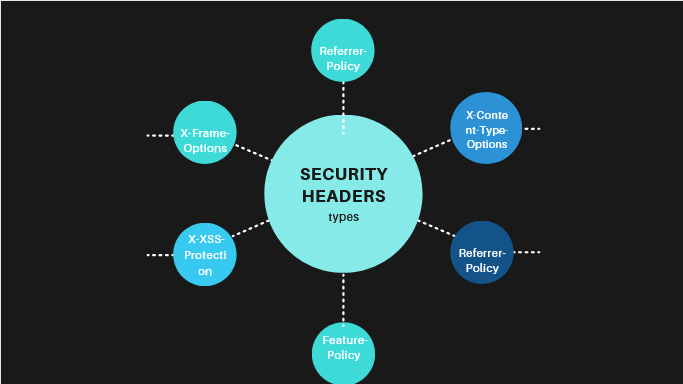

Arten von WordPress-Sicherheitsheadern

Es gibt viele verschiedene HTTP-Sicherheitsheader, die du mit deiner WordPress-Seite verwenden kannst, aber wir werden uns die wichtigsten ansehen und dir zeigen, wie du sie einrichtest. Werfen wir einen Blick auf die WordPress-Sicherheitsheader, die Ihrer Website den dringend benötigten Schutz bieten:

HTTP Strict Transport Security Header

Mit dem HTTP Strict Transport Security (HSTS)-Header können Sie dem Browser mitteilen, dass er Ihre Website niemals über HTTP laden darf und stattdessen HTTPS verwenden muss. Es weist den Browser auch an, sich dies für eine bestimmte Zeitdauer zu merken. Durch die Verwendung dieses Headers stellen Sie sicher, dass Ihre Website immer über HTTPS geladen wird.

Wenn Sie Ihre WordPress-Website von HTTP auf HTTP umgestellt haben, können Sie mit diesem Sicherheitsheader verhindern, dass Browser Ihre Website über HTTP laden.

X-XSS Protection Security Header

X-XSS-Protection wird verwendet, um den Cross-Site-Scripting (XSS)-Schutz im Browser zu konfigurieren. Es hilft, einige Arten von XSS-Angriffen auf Ihrer Website zu verhindern, indem verhindert wird, dass der Browser die Seite darstellt, wenn ein Angriff erkannt wird.

Sicherheitskopfzeile für X-Frame-Optionen

Der Sicherheitsheader X-Frame-Options verhindert domänenübergreifende Iframes oder Clickjacking. Der X-Frame-Options-Header kann auch verwendet werden, um verschiedene DDOS-Angriffe und Brute-Force-Angriffe auf Ihrer WordPress-Website zu verhindern. Damit können Sie dem Browser mitteilen, ob eine Seite Ihrer Website mithilfe von iFrame-Elementen eingebettet werden kann oder nicht.

Optionen für X-Inhaltstypen

X-Content-Type-Options blockiert das Sniffing von Mime-Type-Inhalten.

Lassen Sie uns diese HTTP-Sicherheitsheader im Detail kennenlernen und warum sie so wichtig sind.

HTTP-Sicherheitsheader, die Sie in WordPress implementieren müssen

Wir werden uns die verschiedenen HTTP-Sicherheitsheader genauer ansehen und wie Sie sie einfach auf Ihrer WordPress-Seite implementieren können. Als nächstes werden wir Ihnen in groben Zügen erklären, was jede dieser Überschriften tut:

- Strenge HTTP-Transportsicherheit (HSTS)

- X-Frame-Optionen

- X-XSS-Schutz

- X-Content-Type-Optionen

- Referrer-Richtlinie

- Feature-Richtlinie

- Content-Security-Policy (CSP)

Strenge HTTP-Transportsicherheit (HSTS)

Nehmen wir an, Sie haben eine example.com-Site und Sie richten ein SSL/TLS-Zertifikat ein, um von HTTP zu HTTPS zu wechseln.

Mit strikter Transportsicherheit (HSTS) können Sie die neuesten Webbrowser wie Google Chrome, Firefox und Safari dazu zwingen, nur über HTTPS mit Ihrer Website zu kommunizieren.

X-XSS-Schutz

X-XSS, auch bekannt als Cross-Site-Scripting, ist ein Sicherheitsheader, der Websites vor Cross-Site-Scripting schützt.

Standardmäßig ist dieser Sicherheitsheader in modernen Webbrowsern integriert und aktiv. Dieser Sicherheitsheader verhindert, dass eine Seite geladen wird, wenn ein Cross-Site-Scripting-Angriff erkannt wird.

X-Content-Type-Optionen

Die X-Content-Type-Options sind eine Art Sicherheitsheader, der Google Chrome, Internet Explorer und Firefox daran hindert, eine andere Antwort als den deklarierten Inhaltstyp zu MIME-Sniffen.

Dieser Sicherheitsheader schützt Inhalte und reduziert das Risiko von nicht autorisierten Downloads.

Es hat unzählige mögliche Einstellungen und Parameter, aber der häufigste Parameter ist nosniff.

X-Frame-Optionen

Der Header x-frame-options schützt Websites vor Klickdiebstahl, indem er das Ausfüllen von Iframes auf Ihrer Website nicht zulässt. Es ist kompatibel mit IE 8+, Chrome 4.1+, Firefox 3.6.9+, Opera 10.5+ und Safari 4+.

Bei dieser Methode bringt ein Angreifer den Benutzer dazu, auf etwas zu klicken, das nicht vorhanden ist. Ein Benutzer kann glauben, dass er sich auf der Hauptseite befindet; Im Hintergrund läuft jedoch etwas anderes. Auf diese Weise können Hacker Informationen aus Ihrem Webbrowser stehlen.

Content-Security-Policy (CSP)

Die Inhaltssicherheitsrichtlinie trägt dazu bei, das Risiko von XSS-Angriffen in modernen Browsern zu verringern, indem sie angibt, welche dynamischen Ressourcen woher geladen werden dürfen.

Content Security Policy (CSP) is an added layer of security that helps to detect and mitigate certain types of attacks, including Cross Site Scripting (XSS) and data injection attacks. These attacks are used for everything from data theft to site defacement to distribution of malware.

To enable CSP, you need to configure your web server to return the Content-Security-Policy HTTP header. Ref – https://developer.mozilla.org/en-US/docs/Web/HTTP/CSP

Referrer-Richtlinie

Wenn ein Benutzer eine Website besucht, wird sofort ein „Referrer“-Header eingefügt, der dem Server mitteilt, woher der Besucher kommt. Dieser Header wird für statistische Zwecke verwendet.

Wie Sie verstehen, stellt dies ein Problem der Privatsphäre dar.

Feature-Richtlinie

Die Feature-Policy ist eine Art Security-Header, der es Web-Eigentümern ermöglicht, bestimmte Funktionen der Web-Plattform auf ihren eigenen Seiten und in die sie einbetten, zuzulassen oder zu verweigern.

Mit dem Feature-Policy-Header können Sie als Websitebesitzer Browserfunktionen einschränken.

Für jedes der Merkmale müssen Sie angeben, was erlaubt ist und was nicht. Das sind die Möglichkeiten:

- geolocation

- midi

- notifications

- push

- sync-xhr

- microphone

- camera

- magnetometer

- gyroscope

- speaker

- vibrate

- fullscreen

- payment

Wenn Sie beispielsweise Geolokalisierung und Kamera auf Ihrer WordPress-Site deaktivieren möchten, müssen Sie eine Funktionsrichtlinie wie diese definieren:

Feature-Richtlinie: Geolokalisierung „keine“; Kamera „keine“

Durch Angabe des Parameters „none“ in der Quellliste wird diese Funktionalität deaktiviert.

Wie füge ich sichere HTTP-Sicherheitsheader in WordPress hinzu?

Sie können HTTP-Sicherheitsheader auf verschiedene Weise konfigurieren. Sie können ein Plugin verwenden, Sie können .htaccess- oder Nginx-Konfigurationsdateien verwenden oder Sie können sie in Ihrem Anwendungscode konfigurieren. Für WordPress-Websites ist es am besten, ein Plugin zu verwenden, um HTTP-Sicherheitsheader zu konfigurieren. Sie können versuchen, neue Header hinzuzufügen, indem Sie Code in die functions.php einfügen. Wenn es bei Ihnen nicht funktioniert, haben Sie ein sehr restriktives Webhosting und müssen Ihren Provider benachrichtigen.

Ziehen Sie einfach den folgenden Code in die Datei functions.php Ihres Themes.

/**

* Enables the HTTP Strict Transport Security (HSTS) header in WordPress.

*/

function tg_enable_strict_transport_security_hsts_header_wordpress() {

header( ‘Strict-Transport-Security: max-age=31536000’ );

}

add_action( ‘send_headers’, ‘tg_enable_strict_transport_security_hsts_header_wordpress’ );

Dadurch wird der Strict Transport Security-Header für 1 Jahr hinzugefügt, der erforderlich ist, wenn Sie irgendwann für das Vorladen von HSTS in Browsern wie Chrome, Firefox und Safari in Frage kommen möchten.

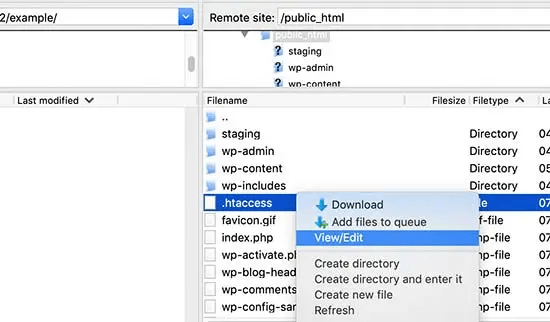

Fügen Sie HTTP-Sicherheitsheader in WordPress mit .htaccess hinzu

Bevor Sie diese Dateien manuell hinzufügen, müssen Sie auf Ihre .htaccess-Datei zugreifen. Diese Datei ist nur auf Apache-Servern über FTP verfügbar.

- FTP-Anmeldeinformationen

- Textbearbeitungsprogramm zum Öffnen der .htaccess-Datei

Stellen Sie vor dem Hochladen sicher, dass Sie eine Sicherungskopie Ihrer aktuellen .htaccess-Datei haben. Als Beispiel:

- Laden Sie die neue Datei mit dem Dateinamen 1htaccess hoch

- Ändern Sie die aktuelle .htaccess in htaccessback-up

- Ändern Sie 1htaccess in .htaccess, um Ihre neue Datei zu aktivieren.

Mit diesem Verfahren können Sie HTTP-Sicherheitsheader in WordPress auf Serverebene konfigurieren. Es erfordert, dass Sie die .htaccess-Datei auf Ihrer Website bearbeiten. Dies ist eine Serverkonfigurationsdatei, die von der am weitesten verbreiteten Apache-Webserversoftware verwendet wird.

Melden Sie sich einfach mit einem FTP-Client oder der Dateimanager-Anwendung in Ihrem Hosting-Kontrollfeld bei Ihrer Website an. Im Stammordner Ihrer Website müssen Sie die .htaccess-Datei ablegen und bearbeiten.

Dadurch wird die Datei in einem einfachen Texteditor geöffnet. Am Ende der Datei können Sie den Code hinzufügen, um HTTPS-Sicherheitsheader zu Ihrer WordPress-Site hinzuzufügen. Sie können den folgenden Beispielcode als Ausgangspunkt verwenden und die am häufigsten verwendeten HTTP-Sicherheitsheader mit den optimalen Einstellungen festlegen:

Strict-Transport-Security-Header-Set „max-age = einunddreißig Millionen fünfhundertsechsunddreißigtausend“ env = HTTPS X-XSS-Protection-Header-Set „1; mode = block ”X-Content-Type-Options-Header-Set nosniff X-Frame-Options-Header-Set DENY-Header-Set Referrer-Richtlinie: no-referrer-when-downgrade

Header set Strict-Transport-Security “max-age=31536000” env=HTTPS

Header set X-XSS-Protection “1; mode=block”

Header set X-Content-Type-Options nosniff

Header set X-Frame-Options DENY

Header set Referrer-Policy: no-referrer-when-downgrade

Denken Sie daran, Ihre Änderungen zu speichern und Ihre Website zu besuchen, um sicherzustellen, dass alles wie erwartet funktioniert.

Hinweis: Falsche Header oder Konflikte in der .htaccess-Datei können auf den meisten Webservern 500 interne Serverausfälle verursachen.

Fügen Sie HTTP-Sicherheitsheader in WordPress über Cloudflare hinzu

Cloudflare bietet eine grundlegende kostenlose Website-Firewall und einen CDN-Dienst. Ihrem kostenlosen Plan fehlen erweiterte Sicherheitsfunktionen, sodass Sie auf den teureren Pro-Plan upgraden müssen.

Um Cloudflare zu Ihrer Website hinzuzufügen, sehen Sie sich unser Tutorial zum Hinzufügen eines kostenlosen Cloudflare-CDN in WordPress an. Sobald Cloudflare auf Ihrer Website aktiv ist, navigieren Sie zur SSL/TLS-Seite unter Ihrem Cloudflare-Konto-Dashboard und wechseln Sie dann zur Registerkarte Edge-Zertifikate.

Scrollen Sie nun nach unten zum Abschnitt HTTP Strict Transport Security (HSTS) und klicken Sie auf die Schaltfläche „HSTS aktivieren“. Dadurch wird ein Popup mit Anweisungen angezeigt, die Ihnen mitteilen, dass Sie HTTPS in Ihrem WordPress-Blog aktivieren müssen, bevor Sie diese Funktion verwenden können.

Klicken Sie auf die Schaltfläche Weiter, um fortzufahren, und Sie sehen Optionen zum Hinzufügen von HTTP-Sicherheitsheadern. Von hier aus können Sie HSTS, No-Sniff-Header aktivieren, HSTS auf Subdomains anwenden (wenn sie HTTPS verwenden) und HSTS vorab laden.

Diese Methode bietet grundlegenden Schutz mithilfe von HTTP-Sicherheitsheadern. Es erlaubt Ihnen jedoch nicht, X-Frame-Optionen hinzuzufügen, und Cloudflare hat keine Benutzeroberfläche dafür.

Sie können dies immer noch tun, indem Sie ein Skript mit der Workers-Funktion erstellen. Das Erstellen eines HTTPS-Sicherheits-Header-Skripts kann jedoch zu unerwarteten Problemen für Anfänger führen, daher empfehlen wir es nicht.

Fazit – Http Security Header WordPress

Wir haben verschiedene Themen bearbeitet, die sich mit WordPress und den verschiedenen Möglichkeiten zur Optimierung Ihrer Webseite befassen.

Wenn Sie eine WordPress-Website haben, müssen Sie streng auf die Sicherheit Ihrer Website achten. Um einen Blog, ein Unternehmen oder einen Online-Shop erfolgreich zu betreiben, müssen Sie sicherstellen, dass Ihre Website absolut sicher ist.

Kunden besuchen Ihre Website, kaufen Produkte und geben vertrauliche Informationen wie Passwörter, Kreditkartendaten usw. weiter. Wenn es einen Ort gibt, an dem Sie Ihre Website infiltrieren können, können Hacker die Daten Ihrer Kunden stehlen.

Wenn es um die Sicherheit von Websites geht, gibt es viele Dinge, die Sie tun können, um die Sicherheit von WordPress zu erhöhen.

Ein guter Ort, um die Sicherheit Ihrer Website zu verbessern, ist das Hinzufügen von HTTP-Sicherheitsheadern zu Ihrer WordPress-Website, um sicherzustellen, dass Sie mit den besten Sicherheitspraktiken auf dem Laufenden bleiben.

Wir hoffen, dass dieser Artikel Ihnen geholfen hat, zu lernen, wie Sie HTTP-Sicherheitsheader in WordPress hinzufügen.

Wir haben an mehreren Themen gearbeitet, die sich mit WordPress und den verschiedenen Möglichkeiten befassen, wie Sie die Sicherheit von WordPress erhöhen können.

Fügen Sie HTTP-Sicherheitsheader in WordPress über Cloudflare hinzu

Ja, es gibt auch Plugins für WordPress, mit denen Sie HTTP-Sicherheitsheader in WordPress hinzufügen können. Dies sind einige davon, die kostenlos erhältlich sind:

Content Security Policy Manager – Plugins

Content Security Policy Manager ist ein WordPress-Plugin, mit dem Sie auf einfache Weise Content Security Policy-Header für Ihre Website konfigurieren können. Sie können unterschiedliche CSP-Header für die Admin-Oberfläche, das Frontend für angemeldete Benutzer und das Frontend für normale Besucher haben.

Securitytheader von WP-Spies

Mit dem Security Headers Plugin von WP-Spies können Sie ganz einfach HTTP-Sicherheitsheader einrichten, ohne etwas über Code oder Serverkonfigurationsdateien wissen zu müssen. Das Plugin ist einfach und erfordert nur, dass Sie es aktivieren und dann auf eine Schaltfläche klicken, um die Standardeinstellungen zu konfigurieren. Nach der Aktivierung gibt Ihnen das Plugin die Möglichkeit, alle Standardeinstellungen beizubehalten oder sie Ihren Anforderungen entsprechend zu ändern.

Wenn Sie mehr Kontrolle über das Plugin wünschen, können Sie auch das zugehörige Plugin namens Configure Security Headers installieren, das Ihnen erweiterte Optionen zum Konfigurieren bestimmter Einstellungen auf Ihrer WordPress-Website bietet.

Labinator-HTTP-Securitytheader

HTTP-Sicherheits-Header WordPress-Plugin

Es ist extrem leicht und funktioniert sofort automatisch.

Im Gegensatz zu vielen anderen Plugins, die schwer zu konfigurieren oder zu verwenden sind. Dieser ist so konzipiert, dass er auf allen Websites und ohne Einstellungen oder Konfigurationen funktioniert.

- Es setzt X-Frame-Options Header auf (sameorigin).

- Es setzt den X-XSS-Protection Header auf (1; mode=block).

- Es setzt X-Content-Type-Options Header auf (nosniff).

- Es setzt Referrer-Policy Header auf (no-referrer-when-downgrade).

- Es setzt den Feature-Policy Header auf (Kamera ‚none‘; Mikrofon ‚none‘).

HTTP-Header – Das Plugin ist sehr vollständig und einfach zu bedienen, wenn Sie über Grundkenntnisse der möglichen Parameter der verschiedenen Sicherheitsheader verfügen. Zusätzlich zu den Sicherheitsheadern können Sie weitere Zugriffskontrollen, Caches, Komprimierungen usw. hinzufügen. Sehr, sehr vollständig.

Umleitung – Dieses fantastische Umleitungs-Plugin verfügt auch über ein Tool zum Hinzufügen von Sicherheitsheadern zu Ihrer Website.

SG Security – Es war an der Zeit, dass ein Sicherheits-Plugin die Funktionalität zum Hinzufügen von Sicherheitsheadern hatte, und SiteGround fügt die wichtigsten auf Knopfdruck hinzu.

HTTP-Header zur Verbesserung der Website-Sicherheit – Etwas komplexer zu konfigurieren als das vorherige, aber genauso effektiv.

GD Security Headers – Ein weiteres großartiges Plugin, mit dem Sie die Parameter konfigurieren und die verschiedenen HTTP-Sicherheitsheader hinzufügen können.

Nach der Aktivierung zeigt das Plugin einen Einrichtungsassistenten an, dem Sie einfach folgen können, um das Plugin einzurichten. Gehen Sie danach zur Seite Tools » Redirection und wechseln Sie zur Registerkarte „Site“.

Registerkarte „Umleitungsseite“ auf WordPress Registerkarte „Umleitungsseite“ auf WordPress

Als nächstes müssen Sie zum Ende der Seite zum Abschnitt HTTP-Header scrollen und auf die Schaltfläche „Header hinzufügen“ klicken. Aus dem Dropdown-Menü müssen Sie die Option „Sicherheitsvoreinstellungen hinzufügen“ auswählen.

Hinzufügen von HTTP-Headern für die Umleitung

Danach müssen Sie erneut darauf klicken, um diese Optionen hinzuzufügen. Jetzt sehen Sie eine voreingestellte Liste von HTTP-Sicherheitsheadern in der Tabelle.

gemeinsame HTTP-Sicherheitsheader in WordPress

Diese Header sind sicherheitsoptimiert, Sie können sie überprüfen und bei Bedarf ändern. Wenn Sie fertig sind, vergessen Sie nicht, auf die Schaltfläche Aktualisieren zu klicken, um Ihre Änderungen zu speichern.

Sie können jetzt Ihre Website besuchen, um sicherzustellen, dass alles einwandfrei funktioniert.

Installieren Sie sie und verwenden Sie diejenige, die Ihnen am intuitivsten erscheint, wenn Sie die verschiedenen Parameter konfigurieren.

Sicherheits-Header WordPress-Plugins

Cloudflare bietet eine grundlegende kostenlose Website-Firewall und einen CDN-Dienst. Ihrem kostenlosen Plan fehlen erweiterte Sicherheitsfunktionen, sodass Sie auf den teureren Pro-Plan upgraden müssen.

Um Cloudflare zu Ihrer Website hinzuzufügen, sehen Sie sich unser Tutorial zum Hinzufügen eines kostenlosen Cloudflare-CDN in WordPress an. Sobald Cloudflare auf Ihrer Website aktiv ist, navigieren Sie zur SSL/TLS-Seite unter Ihrem Cloudflare-Konto-Dashboard und wechseln Sie dann zur Registerkarte Edge-Zertifikate.

Scrollen Sie nun nach unten zum Abschnitt HTTP Strict Transport Security (HSTS) und klicken Sie auf die Schaltfläche „HSTS aktivieren“. Dadurch wird ein Popup mit Anweisungen angezeigt, die Ihnen mitteilen, dass Sie HTTPS in Ihrem WordPress-Blog aktivieren müssen, bevor Sie diese Funktion verwenden können.

Klicken Sie auf die Schaltfläche Weiter, um fortzufahren, und Sie sehen Optionen zum Hinzufügen von HTTP-Sicherheitsheadern. Von hier aus können Sie HSTS, No-Sniff-Header aktivieren, HSTS auf Subdomains anwenden (wenn sie HTTPS verwenden) und HSTS vorab laden.

Diese Methode bietet grundlegenden Schutz mithilfe von HTTP-Sicherheitsheadern. Es erlaubt Ihnen jedoch nicht, X-Frame-Optionen hinzuzufügen, und Cloudflare hat keine Benutzeroberfläche dafür.

Sie können dies immer noch tun, indem Sie ein Skript mit der Workers-Funktion erstellen. Das Erstellen eines HTTPS-Sicherheits-Header-Skripts kann jedoch zu unerwarteten Problemen für Anfänger führen, daher empfehlen wir es nicht.